OSINT en ciberseguridad y pruebas de penetración

La OSINT siempre ha sido un componente clave de la ciberseguridad, el hacking ético y los test de penetración. Así es como se usa en esas …

Las películas muestran a menudo el trabajo de los hackers pero, excepto en muy contadas ocasiones, no son realistas, ni lo que vemos en pantalla tiene nada que ver con los métodos y procedimientos que sigue un hacker real.

Estos deben ser metódicos, tener un proceso que haga que examinen todo lo necesario sin pasar por alto y, por eso, vamos a ver cómo actúan a grandes rasgos.

Los verdaderos profesionales siguen un proceso establecido para entender y explotar sus objetivos. Esto asegura consistencia entre encargos.

El proceso sigue estos pasos:

Implica recoger información sobre el objetivo, normalmente, sin interacción con el objetivo o sus sistemas.

La herramienta más valiosa es Google y es interesante aplicar técnicas de Google Dorking.

Además de eso, canales de Youtube, redes sociales del objetivo, Linkedin, etc.

Eso nos permite ver posiciones abiertas de la compañía, estructura, personas, etc.

Es la parte más importante del procedimiento.

Algunas herramientas posibles.

En esta fase empezamos a interactuar con el objetivo, a fin de conocer la llamada superficie del ataque y encontrar posibles vulnerabilidades.

En esta fase ya empezamos a usar herramientas más especializadas de nuestro arsenal. Burp Suite, Nmap, etc.

Nuestro objetivo es determinar la superficie de ataque general y ver a qué puede ser vulnerable el objetivo durante la fase de Explotación.

Puede ser de todo, desde una página que no está bastante protegida, hasta una web que filtre información, inyección SQL, Cross Site Scripting (XSS) o cualquier otra cosa.

La herramienta básica suele ser Nmap, un escáner que nos puede decir:

Otras herramientas especializadas son.

Esta fase es tan buena como hayan sido las anteriores de reconocimiento y enumeración. Si no las has hecho bien, puedes perderte puntos que explotar.

La herramienta más común es Metasploit, que tiene muchos scripts que nos hacen la vida más fácil.

También se pueden usar herramientas como Burp Suite o SQLMap para explotar aplicaciones web. Además, msfvenom para construir payloads personalizados, BeEF (Browser-based exploitation) y muchos otros.

Una vez ganamos acceso, el siguiente paso es escalar privilegios a una cuenta con permisos más elevados.

La escalada de privilegios puede tomar muchas formas, como por ejemplo:

ifconfig para encontrar configuraciones de red o bien find / -perm -4000 -type f 2>/dev/null para ver si el usuario tiene acceso a comandos que pueda ejecutar como administrador.Hay muchas más maneras, en realidad.

Aunque esta parte es fundamental en un hackeo real para que no se pueda atrapar a un intruso, lo cierto es que muchos pentesters profesionales no necesitan hacerlo. De hecho, has de pedir permiso y saber qué pueden tocar o no, recordemos las reglas de enfrentamiento (rules of engagement).

Lo que debes hacer es anotar lo que has hecho y cómo has llegado.

En esta fase de reporte incluimos lo siguiente.

Un informe de hallazgos, normalmente, adquiere tres formatos:

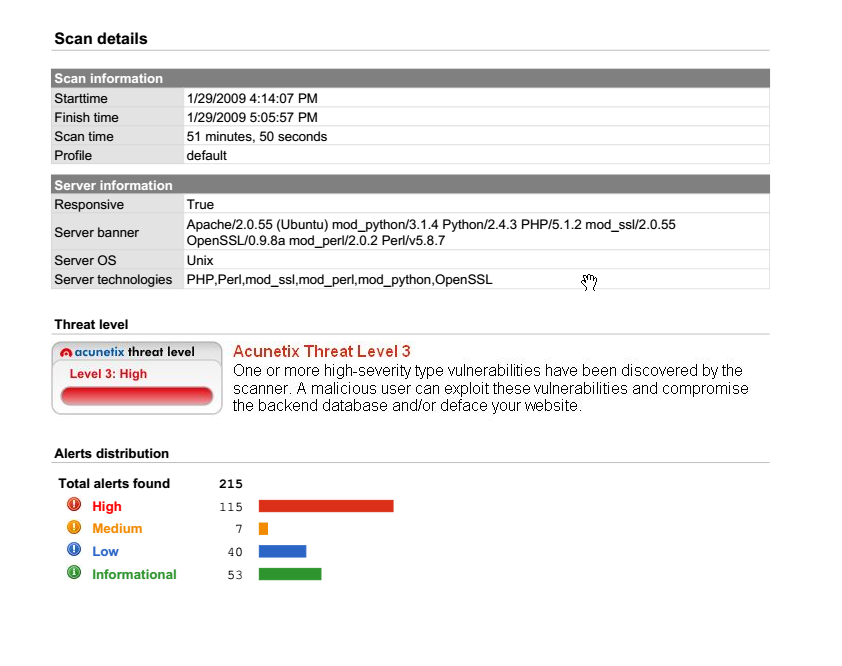

Un resumen de hallazgos suele ser así:

He aquí un ejemplo de informe completo. Y es que la vida de un pentester es mucho más metódica, y aburrida, que la de esos hackers de las películas.